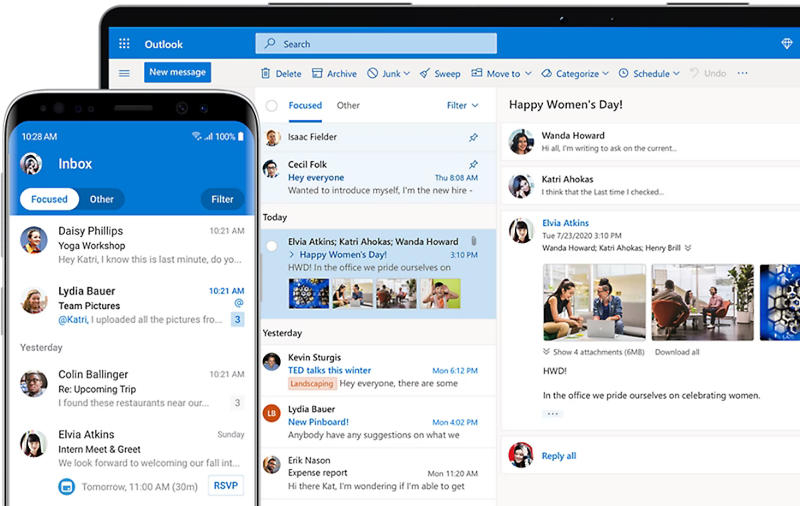

В Microsoft Outlook была обнаружена критическая уязвимость, которой был присвоен номер CVE-2023-23397. Она позволяла удалённо красть хешированные пароли, просто отправляя на компьютер жертвы вредоносное электронное письмо. Microsoft выпустила патч, устраняющий данную уязвимость, однако она эксплуатировалась киберпреступниками как минимум с апреля по декабрь 2022 года.

Источник изображения: microsoft.com

Уязвимости присвоен рейтинг 9,8 (критическая) — она затрагивала все версии Microsoft Outlook для Windows и позволяла злоумышленникам похищать данные учётных записей при помощи вредоносных электронных писем. Каких-либо действий от жертвы не требовалось — атака производилась при открытом Outlook и запуске напоминания в системе.

Основу уязвимости составила брешь в Windows New technology LAN Manager (NTLM). Это метод проверки подлинности, применяемый для входа в Windows-домены с использованием хешированных данных учётных записей. Проверка подлинности NTLM сопряжена с уже известными рисками, но она по-прежнему присутствует в новых системах для обеспечения совместимости со старыми. Метод обрабатывает хеши паролей, которые сервер получает при попытке доступа пользователя к общим ресурсам. В случае кражи эти хеши можно использовать для аутентификации в сети.

Как пояснили в Microsoft, при эксплуатации уязвимости CVE-2023-23397 киберпреступник для получения NTLM-хешей отправляет «сообщение с расширенным MAPI-свойством, содержащим UNC-путь к общему SMB-ресурсу (TCP 445) на сервере, который контролирует злоумышленник». Вредоносное электронное письмо Outlook (.MSG) содержит событие календаря, которое активирует эксплойт и производит отправку NTLM-хешей на произвольный сервер. В результате хакер получает доступ к корпоративным сетям. Помимо событий календаря, схожие атаки производятся через другие средства Outlook, такие как заметки и сообщения.

По оценкам экспертов безопасности, уязвимость CVE-2023-23397 эксплуатировалась при кибератаках как минимум на 15 организаций с апреля по декабрь 2022 года.

Источник: 3dnews.ru

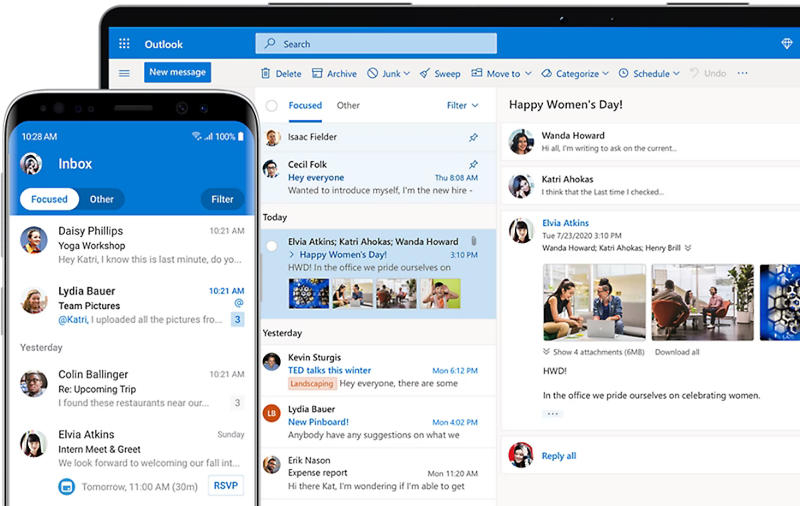

Источник изображения: microsoft.com

Основу уязвимости составила брешь в Windows New technology LAN Manager (NTLM). Это метод проверки подлинности, применяемый для входа в Windows-домены с использованием хешированных данных учётных записей. Проверка подлинности NTLM сопряжена с уже известными рисками, но она по-прежнему присутствует в новых системах для обеспечения совместимости со старыми. Метод обрабатывает хеши паролей, которые сервер получает при попытке доступа пользователя к общим ресурсам. В случае кражи эти хеши можно использовать для аутентификации в сети.

Как пояснили в Microsoft, при эксплуатации уязвимости CVE-2023-23397 киберпреступник для получения NTLM-хешей отправляет «сообщение с расширенным MAPI-свойством, содержащим UNC-путь к общему SMB-ресурсу (TCP 445) на сервере, который контролирует злоумышленник». Вредоносное электронное письмо Outlook (.MSG) содержит событие календаря, которое активирует эксплойт и производит отправку NTLM-хешей на произвольный сервер. В результате хакер получает доступ к корпоративным сетям. Помимо событий календаря, схожие атаки производятся через другие средства Outlook, такие как заметки и сообщения.

По оценкам экспертов безопасности, уязвимость CVE-2023-23397 эксплуатировалась при кибератаках как минимум на 15 организаций с апреля по декабрь 2022 года.

Источник: 3dnews.ru