NevesOma

Администратор

Статью подготовил NevesOma(Максим) специально для Hardok.ru

Друзья,не поленитесь прочитать,будет интересно

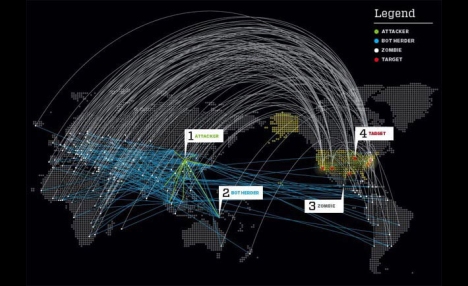

И так,что же такое ботнет? Многие из Вас об этом слышали а многие нет,давайте разберемся. Ботнет это компьютерная сеть которая состоит из некоторого количества хостов которые запущенны ботами — автономным программным обеспечением.Бот может являться программой которая была скрытно установлена на компьютере жертвы которая позволяет злоумышленнику выполнять некие действия с использованием ресурсов заражённого компьютера. Обычно это используются для нелегальной или не одобряемой деятельности -рассылки спама, перебора паролей на удалённой системе, чаще всего на атак на отказ в обслуживании.

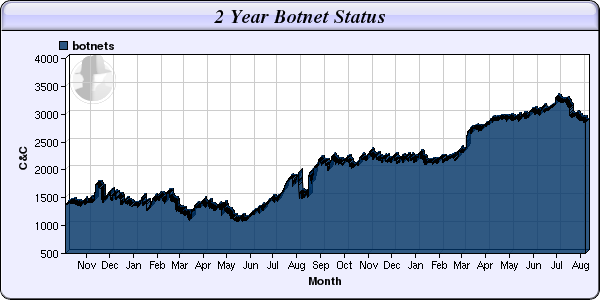

С каждым годом число ботнетов и компьютеров-зомби увеличивается огромными темпами.

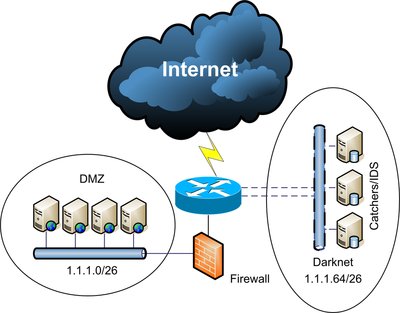

Одно из не многих решений является ("темная сеть") Darknet.

Термин Darknet обозначает закрытую или публичную часть сети, в которой нет никаких серверов/служб. На самом деле, в этой сети есть как минимум один тихий хост, отлавливающий и проверяющий все пакеты. Назовем его "тихий медовый горшок" (silent honeypot). Идея проста. Мы не ожидаем никакого трафика в этой сети, поэтому любой пакет, пришедший сюда, не является разрешенным и его нужно анализировать.

Существует множество сложных коммерческих систем обнаружения вторжений, но если не хотите платить кучу денег, можно воспользоваться одним из открытых и свободных решений, таким как Snort, Argus или полнофункциональным решением Darknet от Team Cymru (см. источники информации в конце статьи). Эти средства позволят вам получить полный анализ пакетов, относящихся к новым и еще неизвестным эксплойтам.

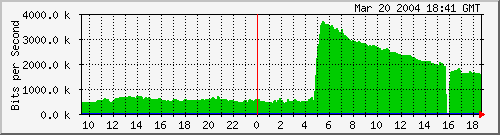

Тут мы видим как с веб-сайта Team Cymru показано, как Darknet обнаруживает червя спустя несколько минут после его запуска.

Каким же образом владельцы ботнетов зарабатывают деньги с помощью зараженных компьютеров? Здесь можно выделить несколько основных направлений: DDoS-атаки, сбор конфиденциальной информации, рассылка спама, фишинг, поисковый спам, накрутка кликов, загрузка рекламных и вредоносных программ. Надо заметить, что прибыльно любое направление, какое бы злоумышленник ни выбрал. К тому же — зачем выбирать? Ботнет позволяет осуществлять все эти виды деятельности… одновременно!

DDoS-атака - сокращение от Distributed Denial Of Service Attack.

управляющую консоль (их может быть несколько), т.е. именно тот компьютер, с которого злоумышленник подает сигнал о начале атаки;

главные компьютеры. Это те машины, которые получают сигнал об атаке с управляющей консоли и передают его агентам-"зомби". На одну управляющую консоль в зависимости от масштабности атаки может приходиться до нескольких сотен главных компьютеров;

агенты - непосредственно сами "зомбированные" компьютеры, своими запросами атакующие узел-мишень.

Проследить такую структуру в обратном направлении практически невозможно. Максимум того, что может определить атакуемый, это адрес агента. Специальные мероприятия в лучшем случае приведут к главному компьютеру. Но, как известно, и компьютеры-агенты, и главные компьютеры являются также пострадавшими в данной ситуации и называются "скомпрометированными". Такая структура делает практически невозможным отследить адрес узла, организовавшего атаку.

UDP flood - отправка на адрес системы-мишени множества пакетов UDP (User Datagram Protocol). Этот метод использовался в ранних атаках и в настоящее время считается наименее опасным. Программы, использующие этот тип атаки легко обнаруживаются, так как при обмене главного контроллера и агентов используются нешифрованные протоколы TCP и UDP.

TCP flood - отправка на адрес мишени множества TCP-пакетов, что также приводит к "связыванию" сетевых ресурсов.

TCP SYN flood - посылка большого количества запросов на инициализацию TCP-соединений с узлом-мишенью, которому, в результате, приходится расходовать все свои ресурсы на то, чтобы отслеживать эти частично открытые соединения.

Smurf-атака - пинг-запросы ICMP (Internet Control Message Protocol) по адресу направленной широковещательной рассылки с использованием в пакетах этого запроса фальшивый адрес источника в результате оказывается мишенью атаки.

ICMP flood - атака, аналогичная Smurf, но без использования рассылки.

Естественно, наиболее опасными являются программы, использующие одновременно несколько видов описанных атак. Они получили название TFN и TFN2K и требуют от хакера высокого уровня подготовки.

Одной из последних программ для организации DDoS-атак является Stacheldracht (колючая проволока), которая позволяет организовывать самые различные типы атак и лавины широковещательных пинг-запросов с шифрованием обмена данными между контроллерами и агентами.

Думаю Вы получили удовольствие и море знаний читая данную статью,удачи!